Проблема

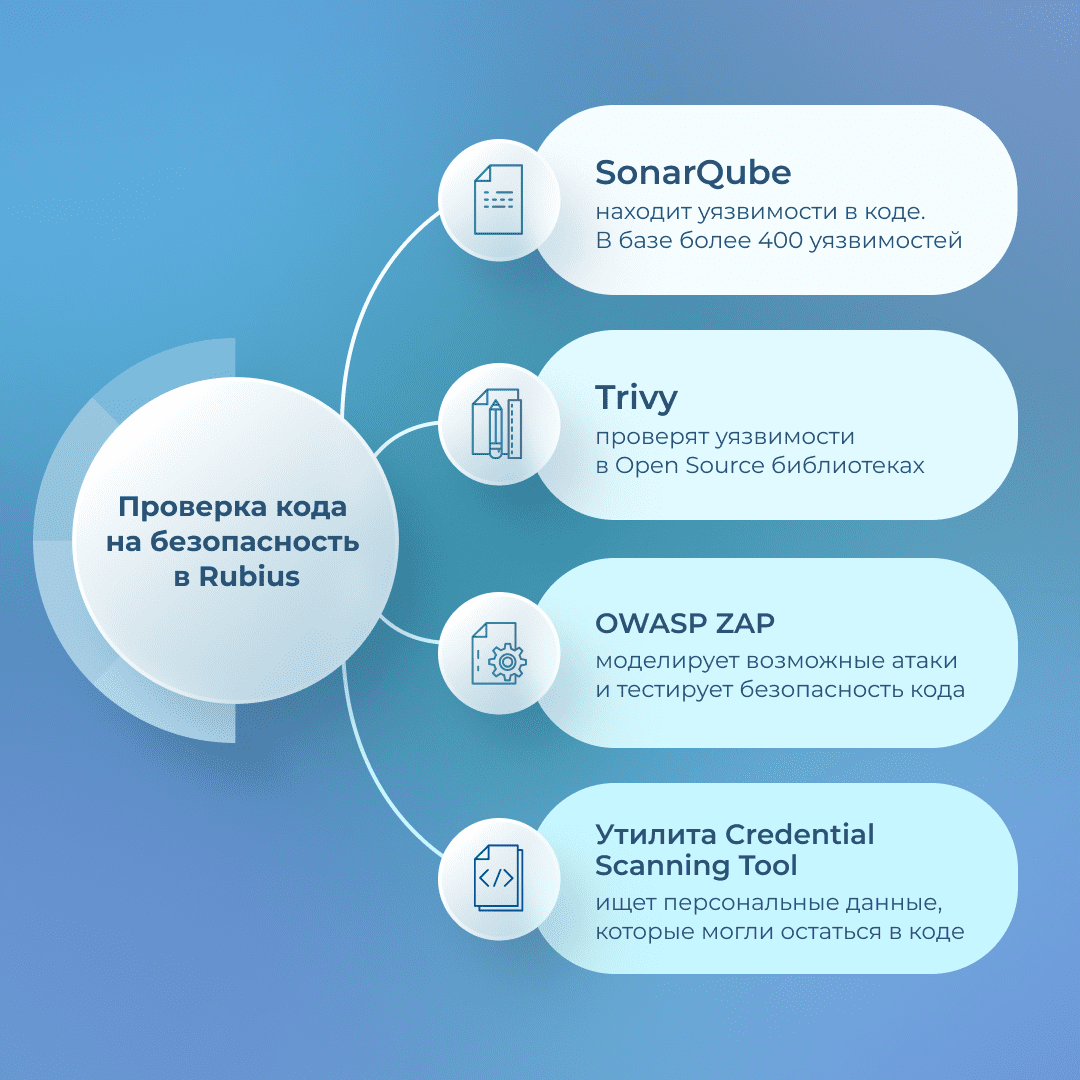

Крупные корпорации предъявляют жёсткие требования к анализу кода на уязвимости к разработчикам программного обеспечения, потому что подвержены высоким рискам в случае атак или утечки информации. Компании-разработчики должны создавать не только качественное ПО, но и обладать компетенциями по информационной безопасности и передаче кода. Если этот процесс не удаётся правильно выстроить, то заказчики получают продукт, подверженный уязвимостям, с риском взлома или кражи данных.

Газпромнефть-Терминал (ГПН Терминал) – единый топливно-логистический оператор по хранению и доставке топлива компании «Газпром нефть». Один из заказчиков Rubius с высокими требованиями к работе с информационной безопасностью.

По заказу ГПН Терминал мы разрабатываем ПО для мониторинга строительства на основе анализа облака точек. Система состоит из BIM-модуля для цифрового моделирования зданий, модуля для финансового планирования и подсистемы для подготовки документации на всех этапах строительства. Подсистема для документации – продукт сторонних разработчиков, который Rubius адаптировал под требования компании и внедрил в ПО для мониторинга строительства.

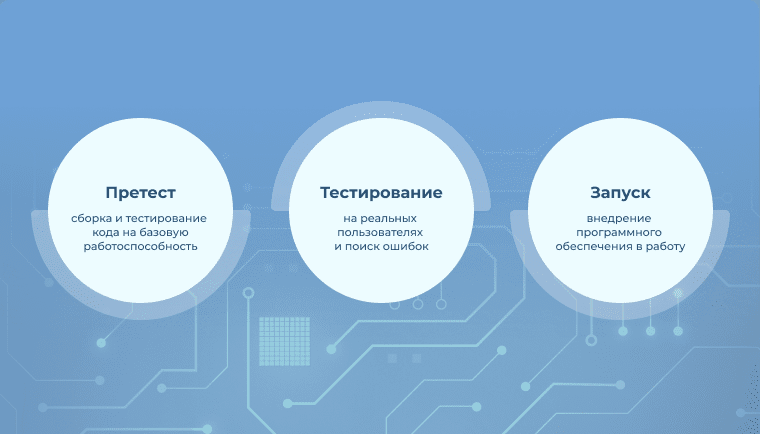

Передача кода в заказной разработке, как и в случае с ГПН Терминал, происходит параллельно с доработкой, тестированием и эксплуатацией ПО. Из-за чего могут возникать ошибки, сбои и ухудшение производительности системы — всё это может привести к временному снижению эффективности бизнеса клиента. Поэтому внедрение обновлений должно быть чётко спланировано и протестировано, с учётом обратной связи от заказчика.